Titulares principales de Fox News para el 26 de septiembre

Aquí están los titulares principales Fox News . Echa un vistazo a lo más destacado en Foxnews.com.

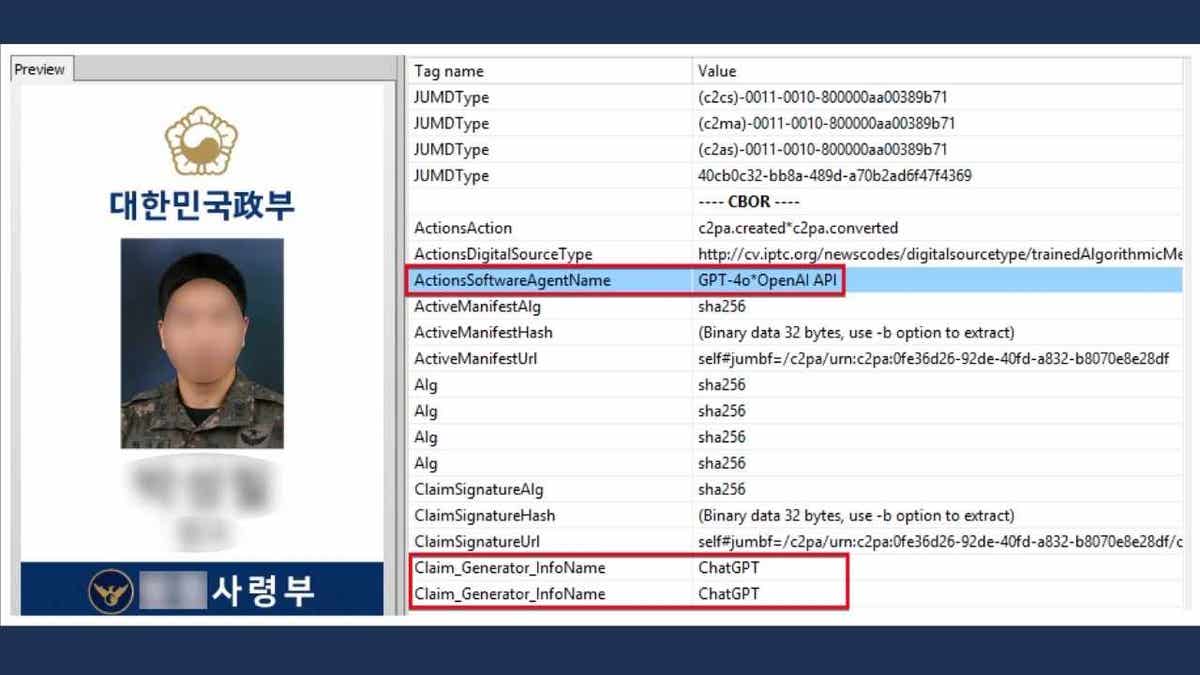

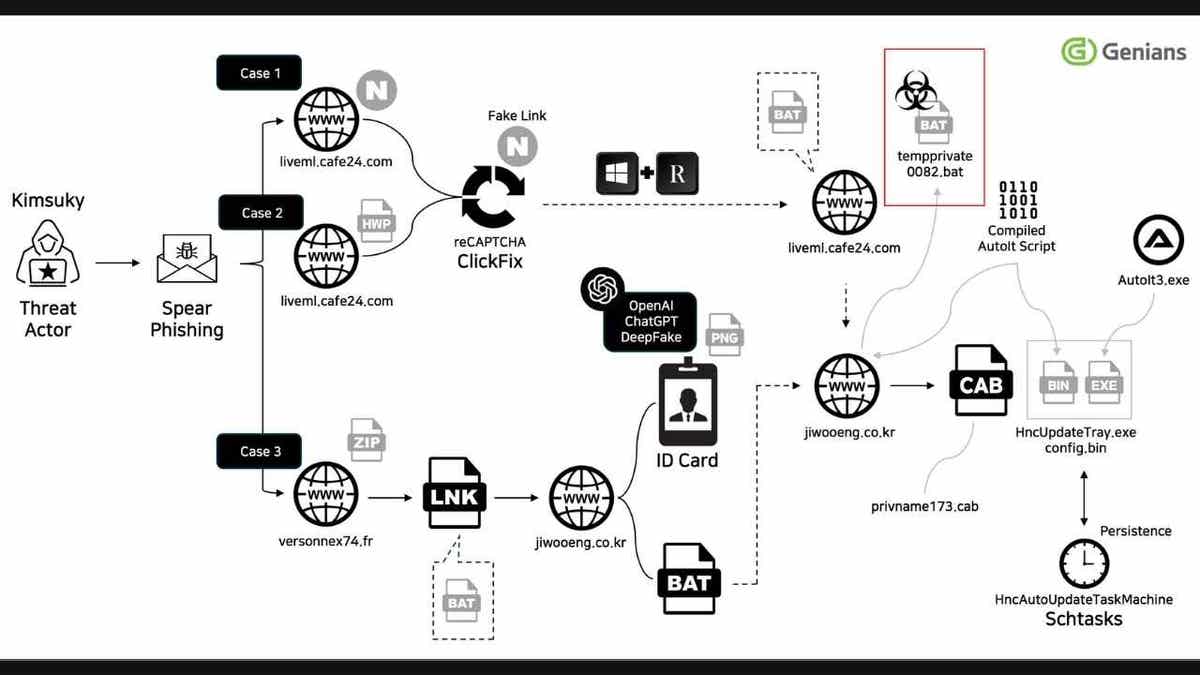

Un grupo de hackers norcoreanos conocido como Kimsuky utilizó ChatGPT generar un borrador falso de una identificación militar surcoreana. Las identificaciones falsificadas se adjuntaron a correos electrónicos de phishing que suplantaban a una institución de defensa surcoreana responsable de emitir credenciales a funcionarios afiliados al ejército.

La empresa surcoreana de ciberseguridad Genians reveló la campaña en una reciente entrada de blog. Aunque ChatGPT medidas de seguridad que bloquean los intentos de generar documentos de identidad oficiales, los hackers engañaron al sistema. Genians afirmó que el modelo generaba maquetas de aspecto realista cuando las instrucciones se formulaban como «diseños de muestra con fines legítimos».

Suscríbete a mi informe gratuito CyberGuy

Recibe mis mejores consejos tecnológicos, alertas de seguridad urgentes y ofertas exclusivas directamente en tu bandeja de entrada. Además, obtendrás acceso instantáneo a mi Guía definitiva para sobrevivir a las estafas, gratuita al unirte a mi CyberGuy.com/Newsletter

Ejemplo de una tarjeta de identificación virtual generada por IA. (Genians)

Cómo los hackers norcoreanos utilizan la IA para el espionaje global

Kimsuky no es un operador de poca monta. El grupo ha estado vinculado a una serie de campañas de espionaje contra Corea del Sur, Japón y Estados Unidos. En 2020, el Departamento de Seguridad Nacional de Estados Unidos afirmó que Kimsuky «probablemente había recibido del régimen norcoreano la misión de recopilar información a nivel mundial». Genians, que descubrió el plan de identidades falsas, afirmó que este último caso pone de relieve hasta qué punto la IA generativa ha cambiado las reglas del juego.

La IA generativa ha reducido las barreras de entrada para los ataques sofisticados. Como muestra este caso, los hackers ahora pueden producir identificaciones falsas y otros activos fraudulentos muy convincentes a gran escala. La verdadera preocupación no es un solo documento falso, sino cómo se usan estas herramientas en combinación. Un correo electrónico con un archivo adjunto falsificado puede ir seguido de una llamada telefónica o incluso de una aparición en vídeo que refuerce el engaño. Cuando cada canal se juzga de forma aislada, los ataques tienen éxito. La única defensa sostenible es verificar múltiples señales, como la voz, el vídeo, el correo electrónico y los metadatos, con el fin de descubrir las inconsistencias que el fraude impulsado por la IA no puede ocultar perfectamente», advirtió Sandy Kronenberg, CEO fundadora de Netarx , una empresa de ciberseguridad y servicios de TI.

Corea del Norte no es el único país que utiliza la IA para lanzar ciberataques. ( )

HACKER APROVECHA UN CHATBOT CON IA EN UNA OLLA DE DELITOS CIBERNÉTICOS

Los hackers chinos también utilizan la IA para llevar a cabo ciberataques.

Corea del Norte no es el único país que utiliza la IA para lanzar ciberataques. Anthropic, una empresa dedicada a la investigación en IA y creadora del chatbot Claude, informó de que un hacker chino utilizó Claude como asistente de ciberataques full-stack durante más de nueve meses. El hacker atacó a proveedores de telecomunicaciones vietnamitas, sistemas agrícolas e incluso bases de datos gubernamentales.

Según OpenAI, los hackers chinos también utilizaron ChatGPT crear scripts de fuerza bruta para contraseñas y obtener información confidencial sobre las redes de defensa, los sistemas satelitales y los sistemas de verificación de identidad de Estados Unidos. Algunas operaciones incluso aprovecharon ChatGPT generar publicaciones falsas en las redes sociales con el fin de avivar la división política en Estados Unidos.

Google observado un comportamiento similar con su modelo Gemini. Según se informa, grupos chinos lo utilizaron para resolver problemas de código y ampliar el acceso a las redes, mientras que los hackers norcoreanos recurrieron a Gemini para redactar cartas de presentación y buscar ofertas de trabajo en el sector de las tecnologías de la información.

LOS RESÚMENES DE CORREOS ELECTRÓNICOSGOOGLE PUEDEN SER HACKEADOS PARA OCULTAR ATAQUES DE PHISHING

Escenario de ataque de un hacker. (Genians)

Por qué las amenazas de piratería informática impulsadas por la inteligencia artificial son importantes ahora

Los expertos en ciberseguridad afirman que este cambio es alarmante. Las herramientas de IA facilitan más que nunca a los hackers lanzar ataques de phishing convincentes, generar mensajes fraudulentos impecables y ocultar código malicioso.

«La noticia de que hackers norcoreanos utilizaron IA generativa para falsificar identificaciones militares deepfake es una llamada de atención: las reglas del juego del phishing han cambiado y las antiguas señales en las que confiábamos han desaparecido», explicó Clyde Williamson, arquitecto sénior de seguridad de productos de Protegrity, una empresa de seguridad y privacidad de datos.

Durante años, se enseñó a los empleados a buscar errores tipográficos o problemas de formato. Ese consejo ya no es válido. Engañaron ChatGPT diseñara identificaciones militares falsas pidiendo «plantillas de muestra». El resultado era limpio, profesional y convincente. Las señales de alerta habituales (errores tipográficos, formato extraño, inglés incorrecto) no estaban presentes. La IA lo eliminó todo.

«La formación en materia de seguridad necesita un cambio radical. Tenemos que enseñar a la gente a centrarse en el contexto, la intención y la verificación. Eso significa animar a los equipos a tomarse su tiempo, comprobar la información del remitente, confirmar las solicitudes a través de otros canales y comunicar cualquier cosa que les parezca sospechosa. No hay que avergonzarse de hacer preguntas», añadió Williamson. «En el aspecto técnico, las empresas deben invertir en autenticación de correo electrónico, autenticación multifactorial resistente al phishing y supervisión en tiempo real. Las amenazas son más rápidas, más inteligentes y más convincentes. Nuestras defensas también deben serlo. ¿Y para los particulares? Mantente alerta. Pregúntate por qué recibes un mensaje, qué te pide que hagas y cómo puedes confirmarlo de forma segura. Las herramientas están evolucionando. Nosotros también debemos hacerlo. Porque si no nos adaptamos, el usuario medio no tendrá ninguna posibilidad».

CÓMO LOS CHATBOTS CON IA ESTÁN AYUDANDO A LOS HACKERS A ATACAR TUS CUENTAS BANCARIAS

Cómo protegerse de las estafas basadas en inteligencia artificial

Para mantenerte seguro en este nuevo entorno, es necesario tanto estar informado como actuar. A continuación, te indicamos algunas medidas que puedes tomar ahora mismo:

1) Reducir la velocidad, verificar y utilizar un antivirus potente.

Si recibes un correo electrónico, un mensaje de texto o una llamada que te parezca urgente, haz una pausa. Verifica la solicitud poniéndote en contacto con el remitente a través de otro canal de confianza antes de actuar. Al mismo tiempo, protege tus dispositivos con un software antivirus potente para detectar enlaces y descargas maliciosos.

La mejor manera de protegerte de los enlaces maliciosos que instalan malware y que podrían acceder a tu información privada es instalar un software antivirus potente en todos tus dispositivos. Esta protección también puede alertarte sobre correos electrónicos de phishing y estafas de ransomware, manteniendo a salvo tu información personal y tus activos digitales.

Consigue mis recomendaciones sobre los mejores antivirus de 2025 para tus dispositivos Windows, Mac, Android e iOS en CyberGuy.com/LockUpYourTech

2) Utiliza un servicio de eliminación de datos personales.

Reduce el riesgo eliminando tu información personal de los sitios web de corredores de datos. Estos servicios pueden ayudarte a eliminar los datos confidenciales que los estafadores suelen utilizar en ataques selectivos. Aunque ningún servicio puede garantizar la eliminación completa de tus datos de Internet, un servicio de eliminación de datos es realmente una opción inteligente. No son baratos, pero tu privacidad tampoco lo es. Estos servicios hacen todo el trabajo por ti, supervisando activamente y borrando sistemáticamente tu información personal de cientos de sitios web. Es lo que me da tranquilidad y ha demostrado ser la forma más eficaz de borrar tus datos personales de Internet. Al limitar la información disponible, reduces el riesgo de que los estafadores crucen los datos de las filtraciones con la información que puedan encontrar en la web oscura, lo que les dificulta atacarte.

Echa un vistazo a mis mejores opciones de servicios de eliminación de datos y obtén un análisis gratuito para averiguar si tu información personal ya está en la web visitando CyberGuy.com/Delete

Obtén un análisis gratuito para averiguar si tu información personal ya está en la web:Cyberguy.com/FreeScan

3) Comprueba cuidadosamente los datos del remitente.

Fíjate en la dirección de correo electrónico, el número de teléfono o el nombre de usuario en las redes sociales. Aunque el mensaje parezca perfecto, un pequeño detalle que no coincida puede delatar una estafa.

4) Utiliza la autenticación multifactorial (MFA).

Activa la autenticación multifactor (MFA) para tus cuentas. Esto añade una capa adicional de protección, incluso si los piratas informáticos roban tu contraseña.

5) Mantén el software actualizado.

Actualiza tu sistema operativo, aplicaciones y herramientas de seguridad. Muchas actualizaciones corrigen vulnerabilidades que los piratas informáticos intentan explotar.

6) Denunciar mensajes sospechosos

Si algo te parece sospechoso, comunícalo a tu equipo de TI o a tu proveedor de correo electrónico. Una notificación temprana puede evitar daños mayores.

7) Cuestionar el contexto

Pregúntate por qué estás recibiendo el mensaje. ¿Tiene sentido? ¿Es una solicitud inusual? Confía en tu instinto y confirma antes de actuar.

HAZ CLIC AQUÍ PARA OBTENER LA APLICACIÓN FOX NEWS

Conclusiones clave de Kurt

La IA está reescribiendo las reglas de la ciberseguridad. Los hackers norcoreanos y chinos ya están utilizando herramientas como ChatGPT, Claude y Gemini para irrumpir en empresas, falsificar identidades y llevar a cabo elaboradas estafas. Sus ataques son más limpios, rápidos y convincentes que nunca. Mantener la seguridad significa estar alerta en todo momento. Las empresas deben actualizar la formación y crear defensas más sólidas. Los usuarios habituales deben tomarse su tiempo, cuestionar lo que ven y comprobarlo dos veces antes de confiar en cualquier solicitud digital.

¿Creen que las empresas de IA están haciendo lo suficiente para impedir que los piratas informáticos hagan un uso indebido de sus herramientas, o la responsabilidad recae en exceso sobre los usuarios habituales? Háblanos de ello escribiéndonos a CyberGuy.com/Contact

Suscríbete a mi informe gratuito CyberGuy

Recibe mis mejores consejos tecnológicos, alertas de seguridad urgentes y ofertas exclusivas directamente en tu bandeja de entrada. Además, obtendrás acceso instantáneo a mi Guía definitiva para sobrevivir a las estafas, gratuita al unirte a mi CyberGuy.com/Newsletter

Copyright 2025 CyberGuy.com. Todos los derechos reservados.